Nachdem sich bereits eine Reihe von Beiträgen in diesem Blog mit dem Thema „Datenschutz“ im Umfeld des Öffentlichen Auftragswesens und insbesondere der E-Vergabe auseinandergesetzt hat, möchte ich mich als Produktmanager des Vergabemarktplatz im Rahmen dieses Beitrags mit dem zum Datenschutz eng verwandten Thema Datensicherheit im Bereich der E-Vergabe auseinandersetzen.

Dabei geht es zum einen darum, was Datensicherheit im Kontext der E-Vergabe bedeutet, d.h. wie diese für Vergabeverfahren (insbesondere in E-Vergabeplattformen) effizient sichergestellt werden kann, zum anderen aber natürlich auch, was wir als cosinex heute bereits dafür tun, um die E-Vergabe mit unseren Lösungen nicht nur komfortabel und vergaberechtskonform, sondern auch technisch besonders sicher zu machen.

Ermittlung des Schutzbedarfs für die Datensicherheit

Ein entscheidender Aspekt und häufig erster Schritt für die Ableitung geeigneter Maßnahmen rund um das Thema „Datensicherheit“ ist die Bestimmung des sog. Schutzbedarfes. Mit der Schutzbedarfsfeststellung wird bestimmt, welcher Schutz für die jeweiligen Informationen und die eingesetzte Informationstechnik erforderlich und angemessen ist. Hierzu werden für jede Anwendung und die verarbeiteten Informationen denkbare Schäden betrachtet, die bei einer Beeinträchtigung von Vertraulichkeit, Integrität oder Verfügbarkeit entstehen können. Wichtig ist in diesem Kontext die realistische Einschätzung möglicher Folgeschäden, wenn Vertraulichkeit, Integrität oder Verfügbarkeit beeinträchtigt werden.

Gerade im Bereich der E-Vergabe ist hierfür eine differenzierte Betrachtung erforderlich: Während die wirtschaftlichen Eckdaten eines elektronischen Angebots im Bereich der VOB im Regelfall in einer öffentlichen Submission vor den anwesenden Bietern verlesen und die Submissionsergebnisse zum Teil den Bietern auch schriftlich zur Verfügung gestellt werden (also keinen sehr hohen Schutzbedarf aufweisen), dürfte für die gleichen Informationen (das Angebot) vor Erreichen des Submissionstermins ein (sehr) hoher Schutzbedarf bestehen. Eine vergleichbar hohe Kritikalität kann Bieterlisten insb. bei beschränkten Ausschreibungen oder nicht offenen Verfahren zukommen, bei denen die bloße Kenntnis der „Mitbieter“ eine mögliche Preis- oder Angebotsabsprache begünstigen könnte.

Ein ebenfalls verhältnismäßig hoher Schutzbedarf ergibt sich für wesentliche Teile der internen Vergabedokumentation insbesondere in der Phase der Vorbereitung von Vergabeverfahren, der Durchführung von Markterkundungen, Phase der Prüfung und Wertung und zum Teil auch bereits bei der Schätzung von Auftragswerten.

Ein Sicherheitskonzept für die E-Vergabe muss die unterschiedlichen Phasen und Informationen entlang des Vergabeprozesses differenziert beurteilen und softwareseitig (z.T. auch organisatorisch) entsprechende Maßnahmen entlang der Schutzbedarfsfeststellung der jeweiligen Information definieren.

Schritt 1: Das richtige Architekturmodell

Aus Sicht eines Lösungsanbieters und im Hinblick auf die Softwareentwicklung stellt sich im ersten Schritt die Frage, wie bereits durch die Auswahl des richtigen Architekturmodells ein Höchstmaß an Datensicherheit gewährleistet werden kann. Gerade für die E-Vergabe bietet sich eine Möglichkeit in der Modularisierung, aus der sich im Hinblick auf die Einführung der E-Vergabe zudem vielfältige weitere Vorteile ergeben können.

Vor diesem Hintergrund haben wir unsere Lösung für die Unterstützung der Vergabeprozesse in zwei getrennten Modulen realisiert: dem Modul Vergabemanagementsystem (zur Unterstützung interner Vergabeprozesse einer Vergabestelle, also dem „Vergabeworkflow“, sowie der Dokumentation im Rahmen einer elektronischen Vergabeakte (E-Vergabeakte)) und dem Vergabemarktplatz (Modul zur Realisierung der „Kommunikation und Transaktion“ zwischen Vergabestelle und Bieter). Während das sog. Vergabemanagementsystem (kurz: VMS) die internen Vergabeprozesse einer Vergabestelle umfassend unterstützt, deckt der Vergabemarktplatz (VMP) die vollständige „Außenkommunikation“ ab: Sowohl mit den Bewerbern oder Bietern, aber auch über Schnittstellen etwa für die Übermittlung der Bekanntmachungen, z.B. an das Amt für Veröffentlichungen der EU oder bund.de und weitere Veröffentlichungsorgane und -plattformen.

Durch die technische Trennung der beiden Module in zwei separate Anwendungen können diese auch „stand alone“ betrieben werden. So ist es möglich, das VMS vollständig im Intranet bzw. internen Behördennetz und die E-Vergabeplattform in einer abgesicherten DMZ (sog. demilitarisierte Zone), die – notwendigerweise für die Bewerber – auch aus dem Internet zugreifbar ist, zu betreiben. Entsprechende Schnittstellen und Integrationsmöglichkeiten erlauben auch den kombinierten Einsatz beider Module, ohne dass Daten redundant in den Systemen erfasst werden müssen, obwohl diese u.U. in völlig getrennten Netzen laufen.

Ein weiterer Vorteil dieser Trennung liegt darin, dass jede Vergabestelle individuell entscheiden kann, ob im ersten Schritt der Einsatz einer E-Vergabeplattform für die elektronische Kommunikation (VMP) genügt oder komplementär ein Vergabemanagementsystem auch die internen Vergabeprozesse unterstützen soll.

Schritt 2: „PKI-Infrastruktur“ und der Einsatz eines Intermediärs

Betrachtet man nun die E-Vergabeplattform bzw. den Vergabemarktplatz, stellt die elektronische Angebotsabgabe bzw. das Angebot vor Angebotsöffnung/Submission die wohl kritischste Information im Rahmen eines Vergabeverfahrens dar. Dies gilt sowohl im Hinblick auf die Vertraulichkeit der Informationen (respektive der Angebotsinhalte) bis zum Erreichen des Submissionstermins als auch für die Integrität, also die Unversehrtheit des abgegebenen Angebotes. Schlussendlich ist im Hinblick auf den Termin zur Angebotsabgabe eine entsprechend hohe Verfügbarkeit der Lösung sicherzustellen.

Berücksichtigt man nun noch, dass die elektronischen Angebote mit einer Signatur versehen werden müssen, um die rechtliche Bindungswirkung zu gewährleisten, ergibt sich die Notwendigkeit des Einsatzes einer entsprechenden PKI-Infrastruktur.

Für wesentliche der vorgenannten Aspekte kann hierbei auf IT-Sicherheitsstandards und Komponenten zurückgegriffen werden, die sich im Umfeld der öffentlichen Hand seit Jahren in der Praxis bewähren und auch bei vielen anderen geschäftskritischen Anwendungen zum Einsatz kommen, wie etwa für das Elektronische Gerichts- und Verwaltungspostfach (kurz EGVP).

Mit OSCI besteht ein vom IT-Planungsrat anerkannter Standard zum sicheren Transport von Informationen im Umfeld der öffentlichen Hand. Eine hochsichere Implementierung dieses Standards wird über die Infrastruktur Governikus zur Verfügung gestellt, für welche im Regelfall auf bestehende Lizenzen und entsprechende Installationen zurückgegriffen werden kann. So bestehen in nahezu allen Bundesländern bei Öffentlichen IT-Dienstleistern produktive Installationen von Governikus für die unterschiedlichsten Anwendungsfälle (z.B. EGVP, Rückmeldung im Bereich Meldewesen (XMeld)), die im Regelfall mitgenutzt werden können.

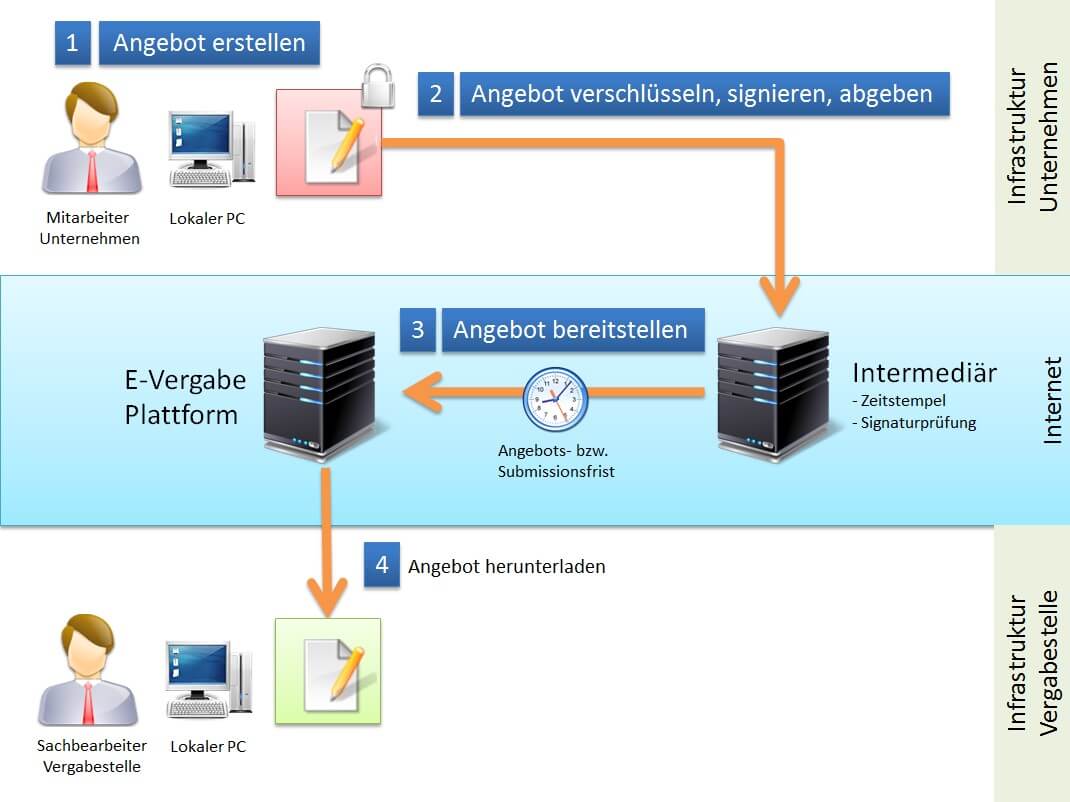

Eine wesentliche Funktion betrifft den Einsatz eines sog. Intermediärs (Vermittler). Nach dem Prinzip dieser Technologie sorgt der „Vermittler“ für eine sichere Aufbewahrung der verschlüsselten Angebote vor Angebotsfrist. Der Intermediär ergänzt die Meta-Informationen zum Angebot mit dem notwendigen qualifizierten Zeitstempel und führt die erforderlichen Signaturprüfungen inkl. Quittungsmechanismen durch.

Der mit diesem Ansatz erreichbare Grad an Datensicherheit – insb. für die Angebote vor Erreichen des Angebotseröffnungstermins – erfüllt nicht nur die marktgängig hohen Anforderungen an die E-Vergabe, sondern geht regelmäßig weit über die erforderlichen und üblichen Branchenstandards hinaus. Die weitergehenden Vorteile für alle Beteiligten sind vielfältig:

- Elektronische Angebote werden mit Hilfe eines Bietertools auf dem Rechner des Bieters (lokal) verschlüsselt und signiert. Die verschlüsselten Angebote werden über das Internet zum Intermediär übertragen (Vertraulichkeit und Integrität). Dieses Modell stellt damit auch eine Ende-zu-Ende-Verschlüsselung sicher.

- Die vorhandene Infrastruktur unterstützt bei der Verschlüsselung, Signierung sowie ggf. beim Aufbringen eines „Zeitstempels“ (zur Dokumentation des fristgerechten Eingangs im Hintergrund). Das Ganze erfolgt sowohl für die Anwender als auch für die Vergabestellen weitgehend automatisiert im Hintergrund. Ein besonderes Know-how oder Tools sind auf Anwenderseite nicht erforderlich.

- „Technisches Vier-Augen-Prinzip“ vor Angebotsöffnung: Angebote sind zwischen Unternehmen und Vergabestelle Ende-zu-Ende verschlüsselt. Im Intermediär liegen die Angebote bis zum Ablauf der Angebotsfrist (Submissionstermin), die Schlüssel zum Entschlüsseln hingegen liegen nur in der E-Vergabeplattform.

Erst mit Erreichen der Angebots- bzw. Submissionsfrist holt der Vergabemarktplatz die Angebote vom Intermediär ab und bringt so die verschlüsselten Angebote mit den korrespondierenden Schlüsseln zusammen.

Was für Nicht-Techniker zunächst kompliziert klingen mag, ist für die Nutzer unserer Lösungen denkbar einfach, da die oben genannten Prozesse im Hintergrund ablaufen, der Nutzer bekommt hiervon kaum etwas mit. Besonderes Know-how oder Tools/Technologien in den Vergabestellen/auf Bieterseite sind nicht erforderlich. Gerade an dieser Stelle wird eine der größten Stärken unserer Lösungen erkennbar: Einfache Nutzung und hohe Benutzerfreundlichkeit. Denn immer sollen ein Höchstmaß an Sicherheit, eine hohe Usability und schulungsfreier Nutzungsbeginn sichergestellt bleiben – auf Basis anerkannter Standards der öffentlichen Hand.

Die Ausführungen zeigen, dass aus unserer Sicht als Lösungsanbieter mit der Auswahl des richtigen Architekturmodells und der Verwendung aktueller Standards wie OSCI unter Einsatz eines Intermediärs nicht nur hohen technischen Anforderungen entsprochen werden kann, sondern dies auch unter Berücksichtigung moderner Standards der öffentlichen Hand.

Schritt 3: Sichere Betriebsumgebung

Natürlich gehört zu einer sicheren Software auch ein sicherer Betrieb der Anwendung. Hier sind grundsätzlich zwei Varianten zu unterscheiden:

Variante 1 – Eigenbetrieb

Als „Eigenbetrieb“ wird der Betrieb bzw. das Hosting der E-Vergabeplattform oder eines Vergabemanagementsystems innerhalb der bzw. durch die „eigene“ IT-Abteilung, das eigene Rechenzentrum oder verbundene öffentliche IT-Dienstleister verstanden. Die nutzende Behörde ist “Herr des Verfahrens” bzw. der Installation und bestimmt im Regelfall durch die bereits bestehenden Rahmenbedingungen auch die datenschutzrechtlichen Vorgaben und Standards bzw. greift auf die Sicherheitsmaßnahmen und -standards eines bereits bekannten Betreibers zurück.

Variante 2 – Software as a Service

Gerade für kleinere Vergabestellen aber auch bei mittleren und großen Vergabestellen empfiehlt sich für eine erste Test- oder Einführungsphase die Nutzung einer bestehenden Lösung im Rahmen von „Software as a Service“-Angeboten. Bei diesen Modellen ist darauf zu achten, dass auch unter datensicherheits- und datenschutzrechtlichen Gesichtspunkten alle Anforderungen erfüllt werden. Hierzu gehören u.a.:

- Technischer Betrieb / „Housing“ (Datenverarbeitung) nur auf Servern bzw. in Rechenzentren mit Sitz in Deutschland,

- Möglichkeit zum Abschluss von Vereinbarungen zur Auftragsdatenverarbeitung nach § 11 BDSG,

- Verpflichtung aller Mitarbeiter des Dienstleisters und betroffener Subunternehmer auf das Datengeheimnis nach § 5 BDSG,

- Sicherstellung, dass der Support des Anbieters nur Zugriff auf Daten erhält, die für die Verfahrensbetreuung bzw. den technischen Support auch tatsächlich erforderlich sind,

- (optimaler Weise) Zertifizierungen z.B. nach ISO 27001 (oder BSI-Grundschutz), externe Datenschutzzertifizierungen,

- …

Ein besonderer Fall ist die Möglichkeit der (Mit-)Nutzung von E-Vergabe-Lösungen als „Software as a Service“-Angebote, die durch qualifizierte öffentliche IT-Dienstleister betrieben werden. Auch unter Datenschutzgesichtspunkten sind solche Angebote sicher nicht nur positiv, sondern ggf. einfacher zu bewerten. Beispiele im Bereich der E-Vergabeplattform auf Basis des Vergabemarktplatz sind etwa die Möglichkeit der Nutzung des Vergabemarktplatz Brandenburg durch die brandenburgischen Kommunen (u.a.) sowie der E-Vergabeplattformen Rheinland, Metropole Ruhr oder Westfalen, die nordrhein-westfälischen Kommunen von d-NRW zur (Mit-)Nutzung angeboten werden, u.v.m..

Variante 3 – Fremdbetrieb

Eine weitere Variante liegt in der Möglichkeit, die Lizenz für eine Lösung zu erwerben oder zu mieten bzw. eine „eigene“ Installation aufsetzen, diese jedoch durch einen Dritten betreiben zu lassen. In Abgrenzung zum Modell „Software as a Service“ wird hier nicht auf die Option zurückgegriffen, in einer bestehenden Installation einen weiteren Mandanten einzurichten. Vielmehr wird eine gesonderte Installation der Software als webbasierte Lösung bereitgestellt und durch ein qualifiziertes Rechenzentrum betrieben.

E-Vergabe nach Maß

Kombiniert man nun die Möglichkeit, „nur“ eine E-Vergabeplattform zu nutzen oder zudem auch ein Vergabemanagementsystem einzusetzen, mit den unterschiedlichen Betriebsmodellen (z.B. Nutzung einer E-Vergabeplattform wie dem Deutschen Vergabeportal als Software as a Service und Eigenbetrieb eines Vergabemanagementsystems im Intranet der Behörde) ergeben sich vielfältige Szenarien, die sowohl unter wirtschaftlichen, als auch datensicherheitstechnischen Erwägungen für alle Vergabestellen die richtige Lösung ermöglichen.

Für uns ein wesentlicher Baustein, um sichere E-Vergabe-Lösungen „nach Maß“ anzubieten.

Verwandte Beiträge